Ciberseguridad

Pruebas de Penetración (Hacking Ético)

Hacking ético se define a través de lo que hacen los profesionales que se dedican a ello, es decir, los piratas informáticos éticos, que no recurren a estas prácticas con fines delictivos, tradicionalmente asociados a estas acciones.

Estas personas son contratadas para hackear un sistema e identificar y reparar posibles vulnerabilidades, lo que previene eficazmente la explotación por hackers maliciosos.

Son expertos que se especializan en las pruebas de penetración de sistemas informáticos y de software con el fin de evaluar, fortalecer y mejorar la seguridad. Podemos decir que se encargan de implementar un hackeo ético para poner a prueba la seguridad del sistema.

Ciberseguridad

Pruebas de penetración (hacking ético)

Pruebas de Penetración Web

Evaluación exhaustiva de vulnerabilidades en aplicaciones web, buscando posibles puntos de entrada para atacantes, como fallos en autenticación, inyecciones de código, y más.

Pruebas de Phishing

Simulación de ataques de ingeniería social dirigidos a tus empleados para medir y mejorar la respuesta ante correos y comunicaciones maliciosas.

Pruebas de Penetración en Red

Análisis de la seguridad de la infraestructura de red, identificando brechas en firewalls, routers y demás componentes críticos, para prevenir accesos no autorizados.

Simulación de Adversarios (Red Teaming)

Imitación de tácticas, técnicas y procedimientos de atacantes reales para identificar debilidades en los sistemas de seguridad bajo condiciones de ataque controladas.

Pruebas de Seguridad Wireless

Evaluación de la seguridad en redes inalámbricas, detectando configuraciones incorrectas y vulnerabilidades que podrían ser explotadas por atacantes cercanos.

Servicio de Monitoreo Externo de Información

Monitoreo continuo de la información sensible de tu empresa en fuentes externas, como la dark web, para identificar fugas de datos, amenazas o actividad sospechosa en tiempo real.

Análisis de Código SAST y DAST

- SAST (Análisis Estático de Seguridad del Software): Revisión detallada del código fuente para identificar vulnerabilidades antes de su implementación.

- DAST (Análisis Dinámico de Seguridad del Software): Pruebas activas sobre aplicaciones en ejecución para detectar vulnerabilidades en tiempo real.

Pruebas de Penetración (Hacking Ético)

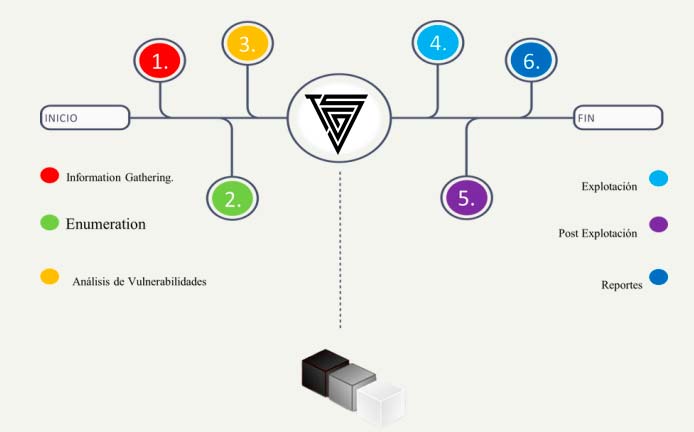

Metodología de los servicios

CAJA NEGRA:

En este servicio en especial, no se conoce nada de la red. En algunas ocasiones solo se proporciona la liga de su sitio web – URL o la dirección IP.

CAJA BLANCA:

En este servicio en especial, no se conoce nada de la red. En algunas ocasiones solo se proporciona la liga de su sitio web -URL o la dirección IP.

CAJA GRIS

El equipo de pruebas simula un ataque realizado por un miembro de la organización inconforme o descontento. El equipo de pruebas debe ser dotado con los privilegios adecuados a nivel de usuario y una cuenta de usuario, además de permitirle acceso a la red interna.

Pruebas de Penetración (Hacking Ético)

Tipo de Caja

Caja Negra

Esta prueba será realizada por los pentesters donde no tenemos conocimiento del funcionamiento interno de los sistemas de Daniel así mismo garantizamos al cliente la obtención de vulnerabilidades de sus sistemas

proporcionándole la ruta de intrusión con la cual se generó este Hackeo Ético.

Caja Gris

El Pentest de tipo Caja Gris (Gray Box) combina enfoques internos y externos para simular un ataque en el que el evaluador tiene conocimiento parcial del entorno. Este enfoque permite evaluar la seguridad de los sistemas desde la perspectiva de un atacante que ha obtenido cierto nivel de acceso, como un usuario legítimo o un empleado con privilegios limitados.

Características:

Acceso Limitado y Controlado:

– El equipo de pruebas recibirá credenciales de usuario con permisos básicos para el aplicativo.

– Se simularán posibles escaladas de privilegios desde este acceso inicial.

Simulación de Riesgos Internos y Externos:

– Pruebas desde la perspectiva de un atacante con información interna parcial (como configuraciones conocidas y credenciales limitadas).

– Verificación de controles internos y acceso a datos sensibles.

Validación de Controles de Seguridad:

– Prueba de la robustez de los mecanismos de autenticación y control de acceso.

– Evaluación de la respuesta del sistema ante intentos de intrusión y movimiento lateral.

Caja Blanca

Las pruebas de penetración de caja blanca son un tipo de evaluación de seguridad donde el evaluador tiene acceso completo a la información interna del sistema objetivo. Esto incluye el código fuente, diagramas de arquitectura, credenciales, y cualquier otro detalle relevante.

Características:

- Conocimiento total del sistema.

- Acceso a la documentación técnica.

- Análisis del código fuente.

- Evaluación de configuraciones y controles de

seguridad.

Pruebas de Penetración (Hacking Ético)

Plan de Trabajo

Utilizamos el Manual de la Metodología Abierta de Comprobación de la Seguridad (OSSTMM, Open Source Security Testing Methodology Manual) como uno de los estándares profesionales más completos y comúnmente utilizados en Auditorías de Seguridad para revisar la Seguridad de los Sistemas

Pruebas de Seguridad Externas

- Identificación de aplicaciones internas y expuestas a Internet.

- Análisis de Dominios y Subdominios.

- Descubrimiento de Sistemas Visibles.

- Análisis de los Sistemas Visibles.

- Análisis de Routers, SW, Firewall e IPS.

- Análisis de Dispositivos.

- Detección y Análisis de Aplicaciones.

- Pruebas de inyección de datos a formas.

- Revelación de información. (Archivos Visibles)

- Análisis de XSS, SQL Injection, vulnerabilidades de aplicaciones.

- Análisis de bases de datos, etc.

- Determinación de Vulnerabilidades por Aplicación y/o Sistema Operativo.

- Pruebas de Vulnerabilidades.

- Uso de exploits para la confirmación de vulnerabilidades.

Búsqueda y Recopilación de Vulnerabilidades en la Red Interna

- Dispositivos de Red, incluidos Routers y Switches.

- Sistemas Operativos.

- Servidores y Aplicaciones internas del Negocio.

- IP, contactos técnicos, direcciones de correo electrónico; listas y foros.

- Identificación de puertos y topología de Red.

- Identificación de Versiones de Sistemas Operativos y versiones de Software de Servicios Disponibles.

Evaluación de Protocolos Vulnerables en la Red

- Uso de protocolos seguros en la administración de la red.

- Esquemas de Autenticación en uso.

- Análisis de dispositivos en la red.

- Pruebas de arp spoof, CAM Table Overflow, DNS Spoof, etc.

- Pruebas de Sniffing, Man on the Middle

Pruebas de Penetración

- Eliminación de Falsos Positivos y Pruebas de Penetración en Dispositivos encontrados. Pruebas de penetración de Aplicaciones internas seleccionadas.

- Ejecución de búsqueda de vulnerabilidades a la infraestructura tecnológica que soporta a la aplicación, de acuerdo al alcance definido.

- Errores de configuración / configuraciones por default.

- Determinar debilidades potenciales en protocolos de red de acuerdo a comportamiento y topología.

- Vulnerabilidades por versiones de software no actualizadas.

- Determinar la existencia de exploits públicos que puedan explotar las vulnerabilidades encontradas.

- Realización de pruebas de validación de vulnerabilidades

Post Explotación

- Explotación de vulnerabilidades identificadas en la fase anterior, con el fin de ganar sucesivamente mayores niveles de acceso a la red e información.

- Una vez que se lograda la intrusión, se utilizarán varios métodos para obtener privilegios de súper-usuario o equivalente.

- Definición del perfil de riesgo de los distintos elementos evaluados.

- Establecimiento del impacto en términos de confidencialidad, integridad y disponibilidad.

Presentación de resultados

- Nivel de complejidad del ataque.

- Probabilidad de ocurrencia.

- Facilidad para la corrección.

- Recomendaciones para la disminución o mitigación

Pruebas de Penetración (Hacking Ético)

Reportes de etapa de finalización

Elaboración de un informe técnico

El informe técnico está compuesto por los hallazgos encontrados durante la prueba.

Este contiene:

- Descripción detallada de la metodología utilizada.

- Reporte detallado y estructurado de cada uno de las vulnerabilidades conseguidas en los elementos analizados (hosts, websites, páginas, etc).

- Detalle de las vulnerabilidades.

- Severidad y Riesgo de la vulnerabilidad.

- Alcance de la vulnerabilidad.

- Referencias.

- Sugerencias para su reparación y/o mitigación.

- Detalles de la intrusión.

- Vulnerabilidades utilizadas.

- Procedimientos ejecutados (en detalle).

- Capturas de pantalla / Pruebas de la intrusión.

- Consolidado técnico (Estadísticas, sugerencias, plan de mitigación de riesgos, etc).

- Consideraciones adicionales, recomendaciones y conclusiones.

Evaluación de Protocolos Vulnerables en la Red

La presentación contiene tanto los hallazgos a nivel gerencial, como un avance técnico.

de los elementos más relevantes.

Este podría contener:

- Descripción de la metodología utilizada.

- Descripción de la actividad realizada.

- Consolidado de los hallazgos encontrados.

- Estadística de vulnerabilidades encontradas por segmento (red, zona, etc).

- Principales amenazas (a alto nivel: por categoría)

- Nivel de la amenaza global (bajo, medio, alto, crítico).

- Vulnerabilidades principales encontradas.

- Pruebas de ingreso que sean significativas.

Contáctanos

contacto@alphabyte.mx

55-9686-9323

55-9686-9148

Lleva a tu organización al siguiente nivel

Contacta con nuestros consultores y permítenos ayudarte.